روتکیت چیست و چگونه با آن مقابله کنیم؟

مجموعه: متفرقه اینترنت و کامپیوتر

متخصصان امنیت و کاربران حرفه ای، همیشه روتکیت ها را به عنوان یک تهدید بزرگ در نظر می گیرند و در صدد مقابله با آنها هستند. اما کاربران عادی که شاید اطلاعات کافی در زمینه امنیت نداشته باشند، یا اصلا این روتکیت ها را نمی شناسند و یا در صورت شناخت نسبی نیز راه های مقابله با آنها را نمی دانند.

اما به صورت ساده باید گفت که روتکیت یک بدافزار است که توانایی مخفی سازی خود و فعالیتش هایش را در سیستم هدف دارد. ممکن است شما هم در حال حاضر به یک روتکیت آلوده باشد و روح تان هم خبر نداشته باشد. روتکیت ها هر روز قدرتمندتر و ناشناس تر می شوند. در واقع این کار را نویسندگان آنها با کشف روش های جدید انجام می دهند. این روش ها نیز در سایت های زیرزمینی به فروش گذاشته می شوند. تا جایی که دولت ها نیز به مشتریان آنها تبدیل شده اند. در هر صورت داشتن آگاهی نسبت به این نوع از بدافزارها می تواند به شما کمک شایانی در جهت تشخیص و مقابله با آنها بکند. در ادامه با ما همراه باشید تا اطلاعات بیشتری را در جهت شناخت، شناسایی و مقابله با روتکیت ها به شما ارائه دهیم…..

همانطور که گفتیم یکی مهمترین شاخصه های روتکیت ها، قدرت مخفی سازی آنها از دید کاربر و سیستم های حفاظتی است. تا جایی که ممکن است ماه ها و سال ها بدون هیچگونه علائمی در کامپیوترتان به فعالیت خود ادامه دهند. در این حالت هکرها می توانند برای انجام مقاصد مورد نظر خود از کامپیوترتان استفاده کنند. حتی اگر کامپیوتر شما حاوی اطلاعات مهم و حساسی هم نباشد ( که در اکثر مواقع اینطور نیست )، هکرها می توانند از آن برای انجام کارهای دیگری استفاده کنند. مثلا برای انجام عمل BitCoin Mining که این روزها با توجه به افزایش قیمت بیت کوین، توجه هکرهای بسیار زیادی را به سوی خود جلب کرده است.

توضیح: بیت کوین نوعی پول دیجیتال است که به صورت غیر متمرکز فعالیت می کند و امکان انتقال پول بدون واسطه را فراهم می آورد. اما BitCoin Mining به عملی گفته می شود که طی آن فردی در یک معدن بیت کوین به مقدار زیادی بیت کوین دست پیدا می کند و همه آنها به حسابش واریز می شود. برای انجام این کار هر چقدر که کامپیوتر شما از لحاظ سخت افزاری قدرتمندتر باشد، احتمال اینکه زودتر بیت کوین ها را پیدا کنید بیشتر است. هکرها نیز برای انجام این کار لشکری از کامپیوترها را به کار می گیرند تا به عنوان معدنچی بیت کوین برای آنها کار کنند. اطلاعات بیشتر را در پایان مطلب ببینید.

از دیگر مواردی که هکرها از سیستم شما سو استفاده می کنند، ارسال هرزنامه و انجام حملات “عدم سرویس دهی توزیع شده ( DDOS ) ” می باشد. قبلا هم گفتیم که روتکیت ممکن است آنتی ویروس یا فایروال شما را نیز دور بزنند. اما با داشتن یک نرم افزار امنیتی قدرتمند و آپدیت شده، این احتمال کاهش می یابد.

اما روتکیت ها چگونه خود را به این شکل پنهان می کنند؟ پاسخ به این سوال زیاد سخت نیست. آنها سعی می کنند تا کدها خود را با کدهای سیستم عامل در سطوح پایین ادغام کنند و با انجام این کار می توانند تمام درخواست های سیستم مثل خواندن فایل ها، به دست آوردن لست پردازش های در حال اجرا و مواردی از این دست را ردیابی کنند. سپس این درخواست ها بررسی شده و هر موردی که اشاره ای به فایل ها یا فعالیت های روتکیت داشته باشند، در میانه راه حذف خواهند شد.

البته تکنیک های دیگری نیز وجود دارند که در برخی روتکیت ها مشاهده پیشرفته تر می شوند. این روتکیت ها کدهای مخرب خود را به پردازش های سالم تزریق می کنند و با انجام این کار می توانند از حافظه اختصاص داده شده به پردازش مذکور در جهت انجام فعالیت های مخرب خود استفاده کنند. همچنین این کار باعث می شود تا روتکیت ها در برابر آنتی ویروس ها ضعیف تر که در سطوح بالاتر سیستم فعالیت کرده و سعی در ردیابی فعالیت های سطوح پایین تر سیستم عامل نمی کنند، پنهان بمانند.

حتی در صورتی که یک آنتی ویروس بتواند روتکیت را شناسایی کند، بدافزار سعی در غیر فعال سازی و یا پاک کردن فایل های مهم آنتی ویروس خواهد کرد. روتکیت های قدرتمندتر از تکنیک های پیشرفته تری نیز استفاده خواهند کرد. یکی از این تکنیک ها live-bait fishing نام دارد. در این روش یک فایل خاص توسط روتکیت ایجاد می شود که توسط آنتی ویروس شناسایی خواهد شد. به محض اینکه آنتی ویروس به فایل مذکور دسترسی پیدا کند، روتکیت تلاش خواهد کرد تا آنتی ویروس را غیر فعال کرده و از اجرای مجدد آن در آینده جلوگیری کند. با خواندن این بخش حتما متوجه شده اید که روتکیت ها تا چه حد می توانند قدرتمند، پیشرفته و خطرناک باشند.

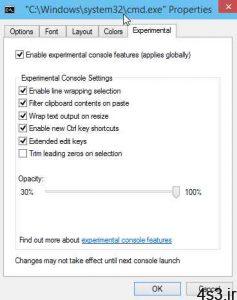

اما چگونه میتوان با روتکیت ها مقابله کرد؟ همانطور که گفتیم روتکیت ها بسیار پیچیده هستند و اگر فکر می کنید که میتوان آنها را مثل تروجان ها داخل یک فلش درایو با یک Shift + Delete پاک کرد، سخت در اشتباه هستید. این کار باید به نرم افزارهای امنیتی قدرتمند سپرد. آنتی ویروس ها معمولی نمی توانند کمک زیادی به شما بکنند. در عوض اگر یک برنامه امنیتی قدرتمند داشته باشید که بتواند به صورت دائم فایل های مهم سیستمی را رصد کند، می توانید با خیال آسوده تری به کارتان ادامه دهید. در واقع این برنامه ها، فعالیت های لایهی سیستم عامل را با لایه های پایین تر مقایسه می کنند و در صورتی که متوجه تغییرات مشکوک شوند، با دقت بیشتری آن ها را بررسی خواهند کرد تا علت آنها مشخص شده و روتکیت را به دام بیاندازند. این روزها نیز که فناوری کلاود کامپیوتینگ به برنامه های امنیتی اضافه شده است تا قدرت شناسایی و دقت آنها بالاتر برود.

دومین چیزی که یه برنامه امنیتی قدرتمند باید داشته باشد، توانایی دفاع از خود در برابر حملات روتکیت است. در بالا هم اشاره کردیم که روتکیت ها ممکن است به آنتی ویروس حمله کنند و آن را غیر فعال کرده و یا از بین ببرند. اگر آنتی ویروس قابلیت Self-Protection داشته باشد، می تواند از خودش دفاع کند و به این راحتی از صحنه خارج نشود.

اما آخرین موردی که در هنگام انتخاب آنتی ویروس خود باید مد نظر داشته باشید. آنتی ویروس شما قدرت پاکسازی بالایی داشته باشد. توجه داشته باشید که پاکسازی با حذف فرق دارد. هنگامی که از پاکسازی صحبت می کنیم منظور ما این است که آنتی ویروس بتواند کدهای مخربی که به یک فایل تزریق شده اند را پاکسازی کند. این مورد هنگامی نمود بیشتری پیدا می کند که بحث ما در مورد یک فایل حیاتی سیستم عامل باشد. چون در اینجا اگر فایل مذکور به جای پاکسازی، حذف شود، سیستم عامل از کار خواهد افتاد.

برای انتخاب یک برنامه امنیتی و قدرتمند نیز می توانید تست هایی که توسط موسسه های معتبر مثل av-comparatives یا av-test تهیه می شوند مراجعه کنید.

منبع:gooyait.com

چند گام بالاتراز بین بردن جاسوس افزارهای کامپیوتری اسکن کامپیوترتوسط خودتان،بدون آنتی ویروس!تمام دلایلی که باعث می شوند ویندوز هنگ کندرایانهتکانی عیدانه!علائم یک سیستم هک شده مخربترین ویروسهای کامپیوتری تا به امروز